Az ipari rendszerek 40 százalékát támadják

Az információbiztonsági cég Fenyegetettségi Index az Ipari Automata Rendszerekben című jelentése szerint a támadások három leggyakoribb forrása: az internet, mobil adattároló készülékek, valamint rosszindulatú e-mailek és beágyazott forráskódok.

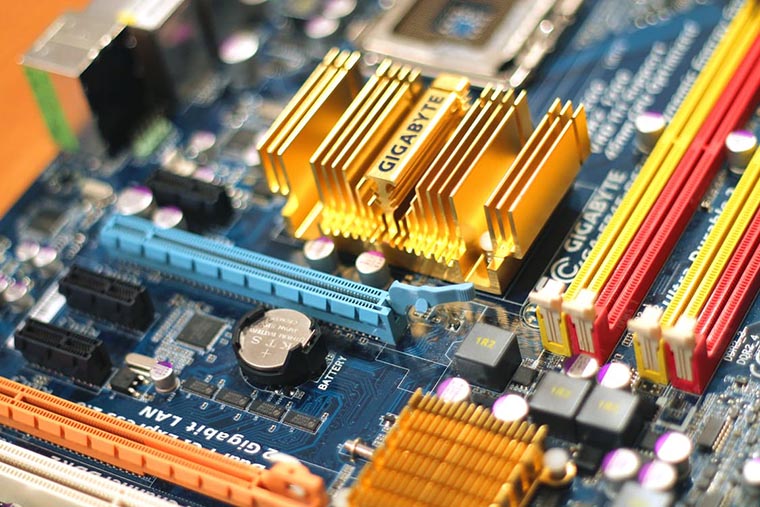

Mivel az ipari vállalatok technológiája és a hálózati rendszere egyre nagyobb mértékben integrált, ezért mind több kiberbűnöző tekint rájuk potenciális célpontként. A hálózati vagy szoftveres rések kihasználásával a támadók képesek ellopni a gyártási folyamattal kapcsolatos információkat vagy akár megsemmisíteni a gyártási műveleteket, ami technológiai katasztrófához vezethet – írja a hirado.hu a cég jelentése alapján.

Hogy kiderítsék, mennyire elterjedt problémáról van szó, a Kaspersky Lab az ICS CERT szakembereinek közreműködésével végzett célzott kutatásokat.

Az eredmények azt mutatják, hogy tavaly a második félévben a kártékony-program letöltést és a hozzáférést adathalász weboldalakhoz a vizsgált számítógépek 22 százalékán blokkolták, ami azt jelenti, hogy majdnem minden ötödik készülék legalább egyszer találkozott fertőzött forrással.

A mérnökök és az üzemeltetők asztali számítógépeinek, amelyek közvetlenül az ICS (Industrial Control System) rendszerében dolgoznak, általában nincs közvetlen internet-elérésük a technológiai hálózatok korlátai miatt.

Vannak azonban más felhasználók, akiknek egyidejű hozzáférésük van az ICS-hez és az internethez. A kutatás szerint ezek a számítógépek – feltehetően rendszer-adminisztrátorok, hálózati rendszergazdák, ipari automatizálási rendszerek fejlesztői és integrátorai valamint alvállalkozók – szabadon csatlakoznak az internetre, mivel nem kötődnek csak egyetlenegy ipari hálózathoz.

Ugyanakkor az internet nem az egyetlen dolog, ami veszélyezteti a számítógépes biztonságot az ICS rendszerekben. A kutatás időszakában a vizsgált számítógépek 10,9 százaléka jelzett kártékony programot, amint egy mobil adattároló eszközt csatlakoztattak.

Az ipari számítógépek 8,1 százaléka blokkolt már e-mailen keresztül érkező rosszindulatú programot. A legtöbb esetben a támadók adathalász e-maileket használnak, hogy eltereljék a felhasználó figyelmét, és a leggyakrabban olyan dokumentumnak álcázzák a rosszindulatú fájlokat, mint például MS Office- vagy PDF-fájlok. A különböző technikák alkalmazásával a bűnözők gondoskodnak arról, hogy az emberek mindenképp letöltsék a kártékony programot az ipari szervezetek számítógépeire.